Resta aggiornato con IQOS

REC e IQOS Refreshed, i progetti di economia circolare di IQOS e Lil

L'impegno di Philip Morris Italia nell'ambito della sua strategia di sostenibilità.

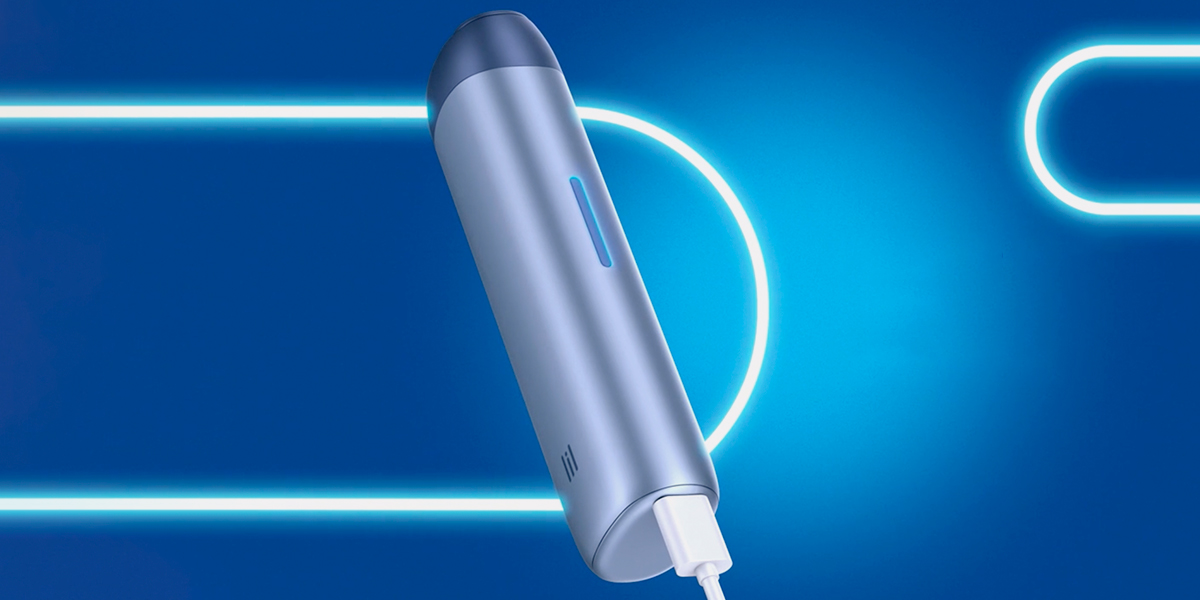

Aprile: scopri la nuova promo per Lil SOLID Ez

Fino al 30 giugno, potrai acquistare a un prezzo speciale il tuo primo Lil SOLID Ez.

Come evitare l’odore di fumo sui vestiti

In questo articolo ti forniamo alcuni suggerimenti per cercare di eliminarlo.

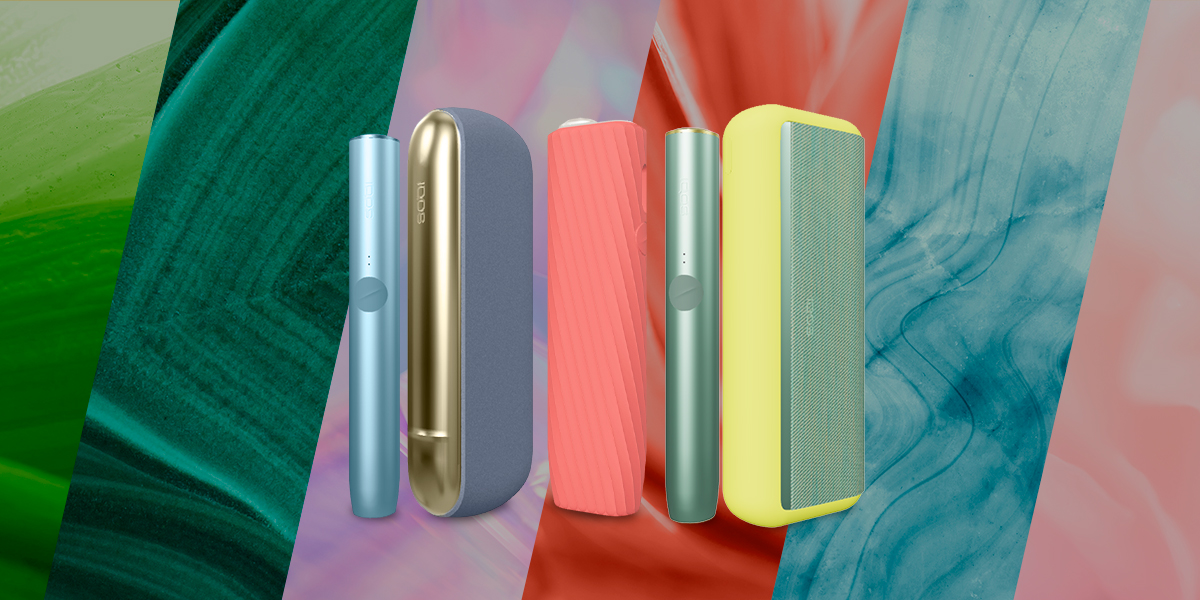

Custom Palette di marzo: personalizza il tuo IQOS ILUMA PRIME

Scopri qual è stata la configurazione scelta dai nostri utenti per il dispositivo IQOS ILUMA PRIME.

Scopri il servizio IQOS di prova gratuita “Prima provi poi paghi"

Seleziona il dispositivo più adatto alle tue esigenze e usufruisci del servizio di prova gratuita per 30 giorni.

Scopri come puoi acquistare il tuo primo dispositivo IQOS

In questo articolo potrai conoscere alcuni dei servizi che IQOS mette a disposizione per conoscere i suoi prodotti.

10 servizi IQOS che non conoscevi

Se ti stai chiedendo perché passare ad IQOS, ti diamo 10 motivi per farlo.

8 motivi per passare ad IQOS come alternativa al fumo

Se stai valutando IQOS come opzione, in questo articolo parleremo del perché i servizi IQOS sono differenti.

Cosa non è IQOS

I riscaldatori di tabacco, come IQOS, rappresentano una valida alternativa senza fumo alle sigarette tradizionali.

Primavera 2024 con gli accessori IQOS ILUMA

Scopri le proposte di personalizzazione del tuo dispositivo con gli accessori che IQOS ha pensato per te.

IQOS al freddo: che cosa fare

Scopri i nostri suggerimenti per evitare che il tuo dispositivo IQOS si raffreddi troppo.

Come evitare l’odore di fumo

Questo articolo potrà fornirti alcuni consigli utili per poter attenuare l’odore di fumo.

Hai un IQOS 3 DUO o un IQOS 3 MULTI? È ora di passare ad IQOS ILUMA

In questo articolo potrai scoprire alcune caratteristiche e differenze che potranno aiutarti a scegliere.

Custom Palette di gennaio: personalizza il tuo IQOS ILUMA

Scopri qual è stata la configurazione scelta dai nostri utenti per la linea IQOS ILUMA.

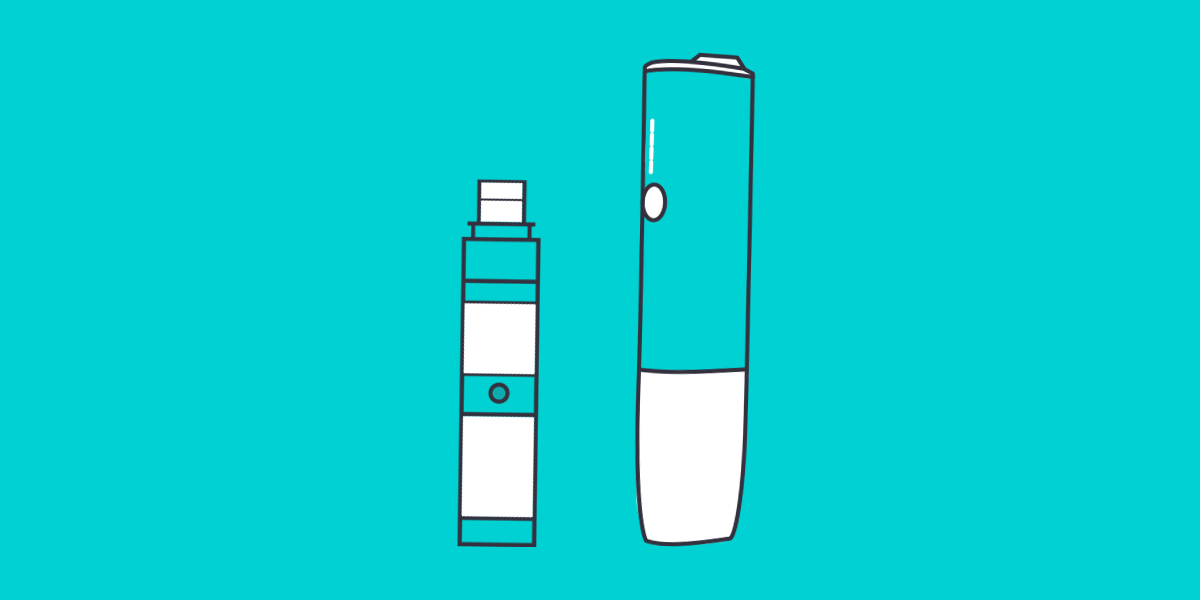

Esiste una sigaretta elettronica piccola o un riscaldatore di tabacco compatto?

Esistono diverse alternative alla sigaretta pratiche e compatte. Scopri di più in questo articolo.

Blue Monday: dispositivi e accessori blu della linea IQOS ILUMA

Scopriamo insieme cos'è il Blue Monday e come dare un tocco di blu al tuo IQOS.

Entra nel mondo IQOS con l’iniziativa "Invita Amici"

Se vuoi entrare nel mondo IQOS acquista il primo dispositivo utilizzando il codice invito di un tuo amico che già usa...

QUIZ: Sai tutto sul nuovo Lil SOLID Ez?

Metti alla prova le tue conoscenze su tecnologia, utilizzi, personalizzazioni di Lil SOLID Ez.

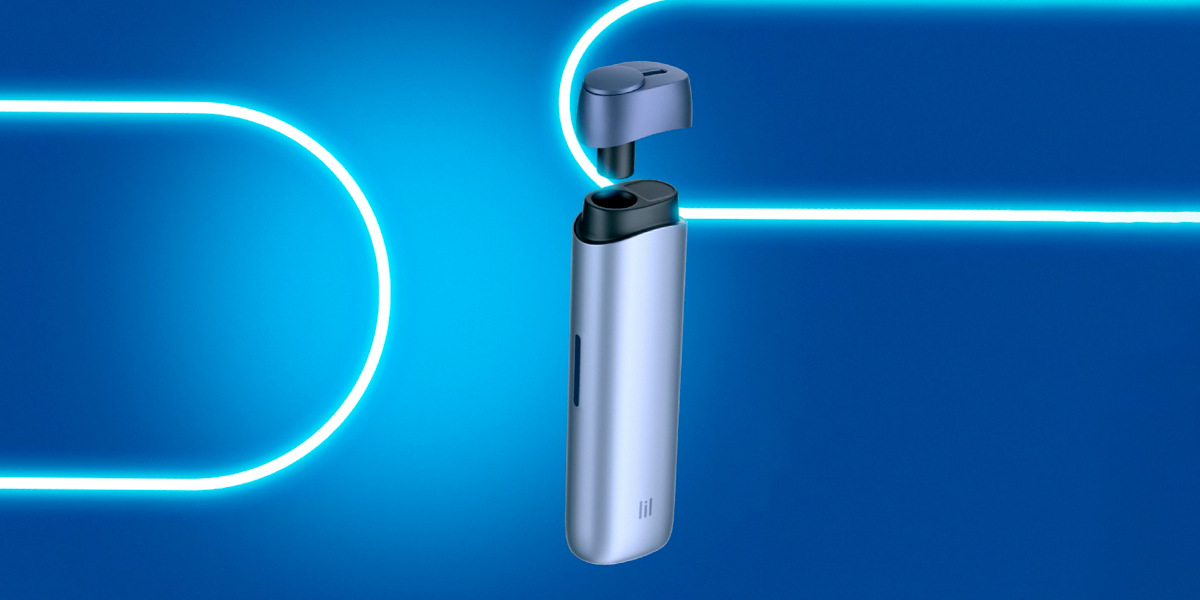

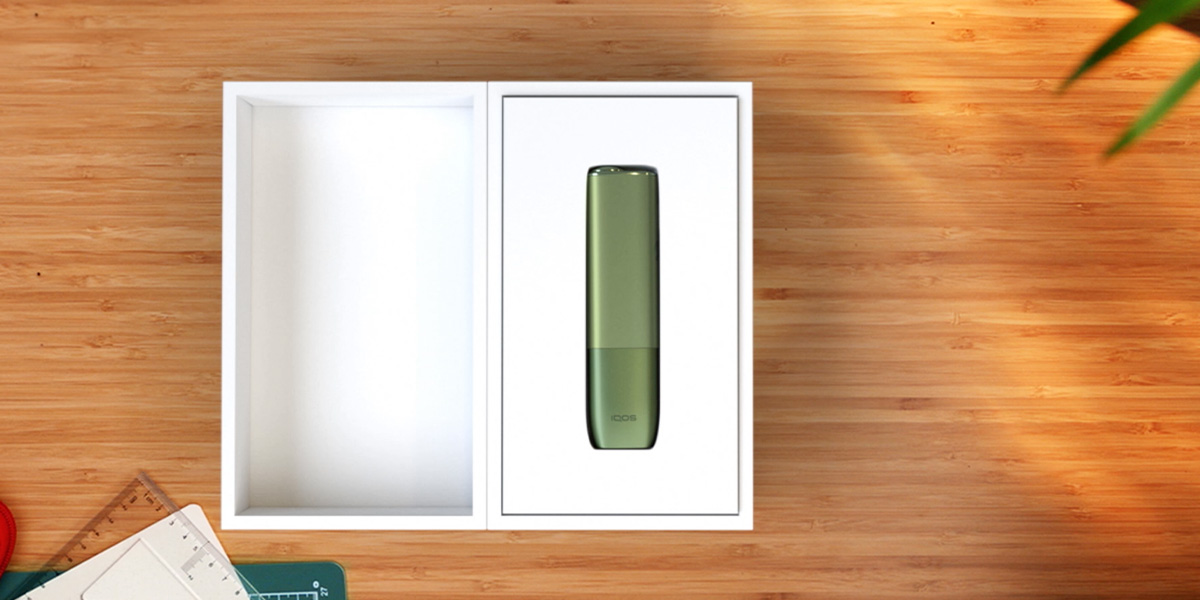

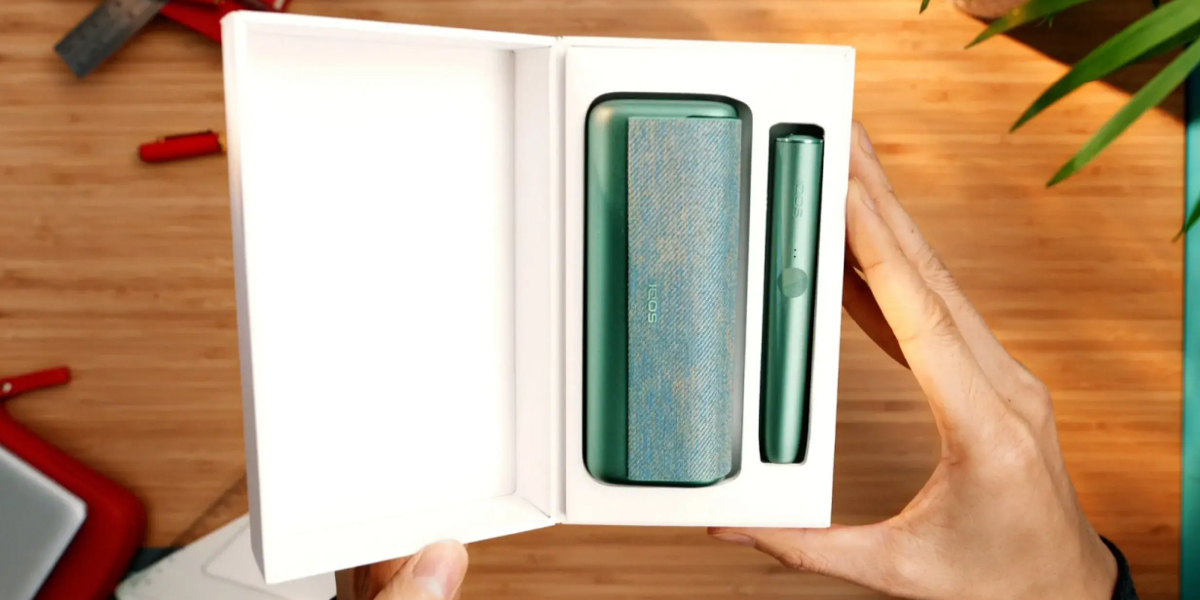

Lil SOLID Ez: il riscaldatore di tabacco leggero e maneggevole

È arrivato il nuovo Lil SOLID Ez, leggero e maneggevole. Scopri di più sulle sue caratteristiche.

QUIZ: Conosci i servizi di Assistenza IQOS?

Mettiti alla prova rispondendo al quiz: sai davvero tutto sui modi per ricevere Assistenza IQOS?

Custom Palette di dicembre: personalizza il tuo IQOS ILUMA PRIME

Ecco quale combinazione di colori, materiali e accessori per IQOS ILUMA e IQOS ILUMA PRIME è stata scelta questo mese.

Personalizza Lil SOLID Ez con le cap colorate

Puoi rendere unico Lil SOLID Ez, scegliendo la cap che preferisci tra 9 varianti di colori.

Personalizzazioni invernali 2023 con gli accessori IQOS ILUMA

Scopri i colori dell’inverno 2023 con gli accessori per il tuo IQOS ILUMA, IQOS ILUMA PRIME e IQOS ILUMA ONE.

La storia delle edizioni limitate IQOS

Ripercorriamo insieme la storia delle edizioni limitate più apprezzate dalla Community IQOS.

IQOS Boutique e Winter Lounge 2023/2024

Tornano le IQOS Boutique e Winter Lounge nelle principali mete sciistiche e invernali italiane.

Scopri il nuovo servizio di Spedizione Express di IQOS

Se acquisti online IQOS ILUMA, IQOS ILUMA ONE, IQOS ILUMA PRIME puoi riceverli a domicilio in 3 ore.

IQOS ILUMA Stardrift Limited Edition: un universo da scoprire

Puoi acquistare i dispositivi e gli accessori dell’edizione limitata che ti portano in un universo tutto da scoprire.

QUIZ: Quali sono le caratteristiche di Lil SOLID Ez, Lil SOLID 2.0 e IQOS...

Mettiti alla prova e rispondi al quiz sulle caratteristiche di Lil SOLID Ez, Lil SOLID 2.0 e ILUMA ONE.

Come pulire il dispositivo Lil SOLID Ez

Scopri in questo articolo come pulire e prenderti cura del tuo Lil SOLID Ez.

Guida alle luci di Lil SOLID Ez

In questo articolo puoi scoprire il significato delle luci di Lil SOLID Ez.

Come ricaricare Lil SOLID Ez

Scopriamo insieme i passaggi per ricaricare e monitorare lo stato della batteria.

Scopri i primi passi con Lil SOLID Ez

Scopriamo insieme come utilizzare Lil SOLID Ez, l’ultimo dispositivo tutto in uno introdotto da IQOS.

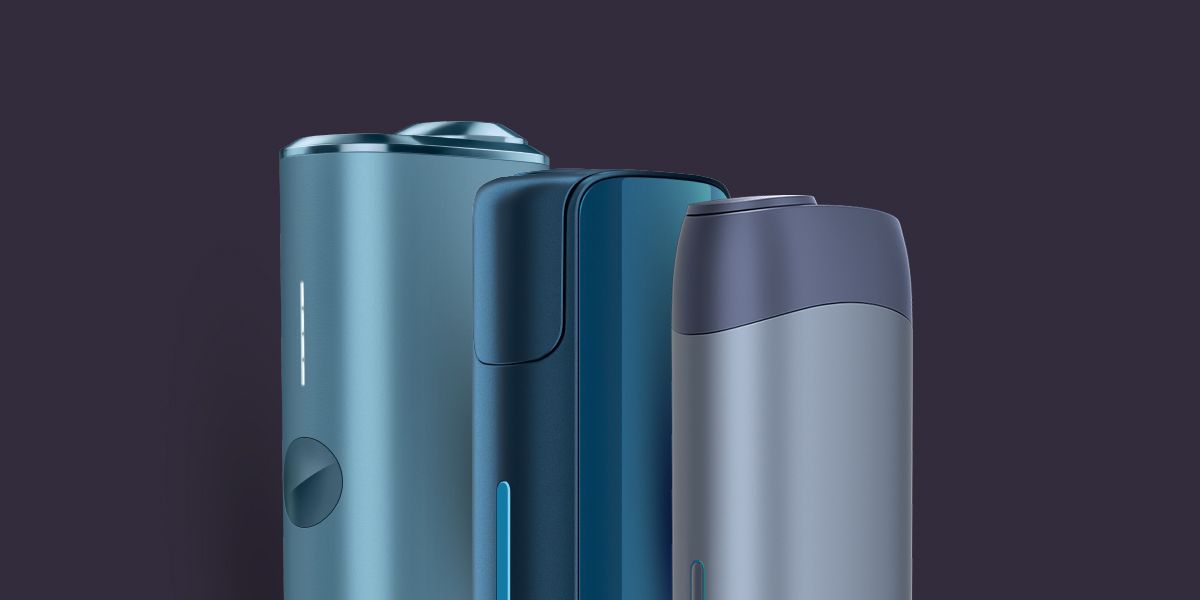

Le caratteristiche di Lil SOLID Ez, Lil SOLID 2.0 e IQOS ILUMA ONE

In questo articolo esploreremo i dispositivi IQOS tutto in uno: Lil SOLID Ez, Lil SOLID 2.0 e IQOS ILUMA ONE.

Cosa fare se smarrisci il tuo dispositivo IQOS?

Hai perso il tuo riscaldatore di tabacco IQOS o ti è stato rubato? Scopri di più su cosa fare in caso di smarrimento.

IQOS CLUB: molto più di un programma fedeltà

IQOS CLUB è la Community esclusiva dove trovare contenuti speciali, scoprire servizi e vantaggi dedicati.

QUIZ: Che cos’è IQOS CLUB?

Metti subito alla prova le tue conoscenze e scopri di più sulle caratteristiche uniche di IQOS CLUB.

Cos’è IQOS CLUB: accedi a un mondo di vantaggi pensati per la community IQOS

Contenuti speciali, offerte dedicate e uno spazio di condivisione: IQOS CLUB è più di un programma di loyalty.

Dove comprare e ricevere assistenza: tutti i punti vendita IQOS

IQOS offre tecnologia, design e servizi, da provare e scoprire in tutte le differenti tipologie di negozi dedicati.

Si possono acquistare Holder e Charger di IQOS ILUMA separatamente?

Su iqos.com e nei negozi IQOS, puoi acquistare Holder e Caricatore Tascabile IQOS ILUMA singolarmente.

QUIZ: Quanto conosci il tuo IQOS ILUMA ONE?

Mettiti alla prova con il quiz dedicato, saprai rispondere a tutte le domande in maniera corretta? Scopriamolo.

Come funziona IQOS ILUMA ONE: i primi passi per usare il tuo dispositivo

In questo articolo potrai scoprire di più sul tuo nuovo dispositivo e su come utilizzarlo nel modo più corretto.

Cos’è il Posa Stick IQOS e quali modelli esistono?

Per riporre gli stick di tabacco usati, IQOS ha pensato a un oggetto pratico e comodo da usare ovunque ti trovi.

Personalizzazioni dell’autunno 2023 con gli accessori IQOS ILUMA

Scopri le combinazioni di accessori che IQOS ha pensato per questo periodo dell’anno.

QUIZ: Quanto conosci il tuo IQOS ILUMA PRIME

Quanto ne sai su IQOS ILUMA PRIME, il dispositivo più avanzato della nuova linea IQOS ILUMA?

Scopri i primi passi con IQOS ILUMA PRIME

Scopriamo insieme come rendere l’esperienza d’uso ancora più semplice e intuitiva.

QUIZ: Quali sono le differenze tra IQOS ILUMA e IQOS ILUMA PRIME

Benvenuto al quiz sulle differenze tra IQOS ILUMA e IQOS ILUMA PRIME.

IQOS ILUMA ONE. Tutte le differenze con gli altri dispositivi.

Grazie allo SMARTCORE INDUCTION SYSTEM™, IQOS ILUMA reinventa il modo di scaldare il tabacco.

Che cos’è IQOS: tecnologia e caratteristiche dei dispositivi

Scopriamo come funziona il dispositivo elettronico che scalda il tabacco invece di bruciarlo.

Problemi con il tuo dispositivo? Scopri l'Assistenza IQOS

Vediamo nel dettaglio, punto per punto, come si articola il Servizio di Assistenza IQOS.

QUIZ: Quanto conosci il tuo IQOS ILUMA?

Rispondi alle domande per scoprire se hai compreso tutti i dettagli sul modello IQOS ILUMA.

Come utilizzare IQOS ILUMA: scopri i primi passi

Vediamo come iniziare a usare IQOS ILUMA in poche semplici mosse per un’esperienza d’uso più semplice e intuitiva.

QUIZ: Sai le differenze tra riscaldatori di tabacco e la sigaretta elettronica?

Mettiti alla prova e scopri le caratteristiche che rendono i riscaldatori di tabacco e le ecig diversi tra loro.

Sigaretta elettronica o riscaldatori di tabacco. Come cambia l’esperienza?

Scopri le differenze tra sigaretta elettronica e dispositivi a tabacco riscaldato come alternativa alla sigaretta.

Personalizza il tuo Lil SOLID 2.0 con le Styler Deco

Scopri come personalizzare il tuo Lil SOLID 2.0 con le colorate varianti di cover laterali Styler Deco.